Qualcomm çiplerindeki hatalar, Samsung ve LG telefonlarından özel veriler sızdırıyor

Samsung ve LG Sahipleri Dikkat, Özel Verileriniz Sızmış Olabilir. Qualcomm Çiplerindeki Hatalar Samsung ve LG’de Özel Verileri Sızdırabilir.

Araştırmacılar, potansiyel bir saldırganın kritik bilgileri çalmasına izin verebilecek Qualcomm yonga setlerini etkileyen bir dizi güvenlik açığını açıkladı.

Bulgular – siber güvenlik satıcısı Check Point Research tarafından yayınlanan Çoğu Android telefona güç veren Qualcomm CPU’larda bulunan “güvenli dünyayı” ortaya çıkarabilir. Zira hata“korunan verilerin sızması, cihaz köklenmesi, önyükleyici kilidinin açılması ve tespit edilemeyen APT’lerin [Advanced Persistent Threats] çalıştırılmasıyla sonuçlanabilecek bir kusurdan kaynaklanabilir.

Elde edilen bulgular, bu Haziran ayının başlarında REcon Montreal’deki Checkpoint tarafından, ters mühendislik ve ileri sömürü tekniklerine odaklanan bir bilgisayar güvenlik konferansında açıklandı.

Qualcomm, güvenlik şirketi tarafından sorumlu bir şekilde ifşa edildikten sonra tüm kusurları için düzeltmeler yaptı. Samsung ve LG yamaları cihazlarına uygularken, Motorola’nın bir düzeltme üzerinde çalıştığı söyleniyor.

Açıklama Qualcomm’un kötü bir aktörün yonga setinin güvenli dünyasında depolanan özel verileri ve şifreleme anahtarlarını çıkarmasını sağlayan bir güvenlik açığı oluşturmasından aylar sonra geldi.

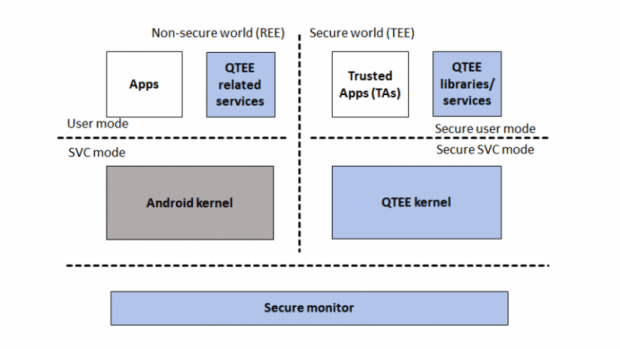

Qualcomm’un çipleri, işlemcinin içinde kodun ve verilerin gizliliğini ve bütünlüğünü sağlayan Güvenilir Uygulama Ortamı (TEE) olarak adlandırılan güvenli bir alana sahip. Qualcomm Güvenilir Uygulama Ortamı (QTEE) olarak adlandırılan ve ARM TrustZone teknolojisine dayanan bu donanım yalıtımı; verilerin en hassas şekilde kurcalanma riski olmadan depolanmasını sağlar.

Check Point araştırmacısı Slava Makkaveev’in dediğine göre; Bu Trusted World, şifrelerinizi, mobil ödeme için kredi kartı bilgilerinizi, depolama şifreleme anahtarlarını ve diğerlerini saklar. Bu Genilir Alan son savunma hattıdır. Bir bilgisayar korsanı güvenilir işletim sisteminden ödün verirse artık hiçbir şey hassas verilerinizi çalınmasını engelleyemez.

Ayrıca, bu güvenli dünya, güvenilir işletim sistemi adı verilen TrustZone işletim sisteminde TEE’ye yüklenen ve yürütülen güvenilir üçüncü taraf bileşenleri (aka trustlets) biçiminde ek hizmetler sağlar.

Trustlets, “normal” dünya – cihazın ana işletim sisteminin bulunduğu zengin yürütme ortamı – ve TEE arasında bir köprü görevi görür ve iki dünya arasında veri hareketini kolaylaştırır.

Qualcomm, cihaz donanım anahtarlarına erişmeden, kasıtlı olarak ortaya çıkmadıkça QTEE’de depolanan verilere erişmenin imkansız olduğunu söylüyor. Ancak bu dört aylık uzun araştırma, tam tersine kanıtlar ortaya koyuyor, böylece TEE’nin daha önce düşündüğüm kadar geçilmez olmadığını kanıtlıyor.

CheckPoint Araştırmacıları Fuzzing Adlı tekniği kullandı

Bunu yapmak için, Check Point araştırmacıları; programın çökmesine neden olacak bir bilgisayar programına girdi olarak rasgele veri sağlamayı içeren; otomatik bir test yöntemi olan fuzzing adlı bir teknikten yararlandı ve bu nedenle; güvenlik korumaları etrafında beklenmeyen davranışları ve elde edilmeleri için kullanılabilecek programlama hatalarını belirledi.

Fuzzing, Samsung’un, Motorola’nın ve LG’nin güvenlik uygulamalarını hedef aldı – özellikle de güvenlik görevlilerinin bütünlüğünü doğrulamaktan sorumlu olan kod – işlemdeki birden fazla kusuru ortaya çıkardı.

Araştırmacılar, güvenlik açıklarının bir saldırganın normal dünyadaki güvenilir uygulamaları çalıştırmasına; güvenli dünyaya yamalı bir güvenilir uygulama yüklemesine ve hatta başka bir cihazdan güven çantaları yüklemesine izin verebileceğini söyledi.

TEE’ler yeni bir saldırı cephesi sunsa da, bu güvenlik açıklarının dış dünyada sömürüldüğüne veya kullanıldığında dair bir kanıt henüz yok. Ancak Makkaveev, TEE’lerin çok umut verici bir saldırı hedefi olduğunu söyledi.

Makkaveev,

“TrustZone’a yapılan herhangi bir saldırı mobil bir cihazda ayrıcalık kazanmanın ve korunan verilere erişmenin bir yoludur. Gerçek dünyada bu tür bir saldırı, kötü niyetli bir uygulamanın cihaza yüklenmesinden veya eski veya hasar görmüş tarayıcıdaki bir bağlantıya tıklanmasından başlayan bir istismar zincirinin parçası olarak kullanılabileceği” anlamına geliyor dedi.